Содержание

ВООРУЖЁННЫЕ СИЛЫ ЮГА РОССИИ • Большая российская энциклопедия

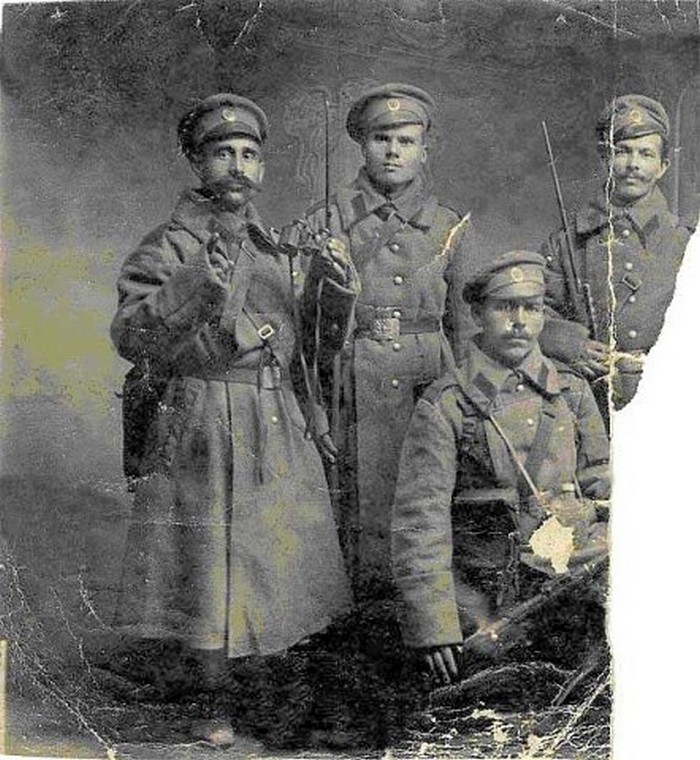

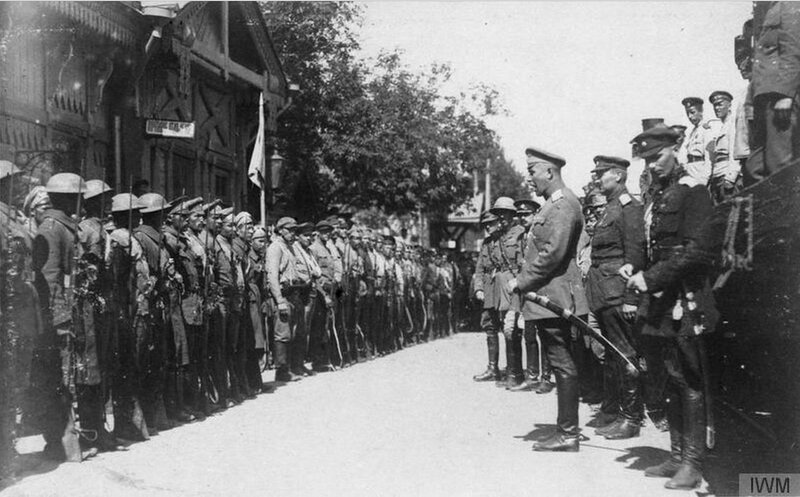

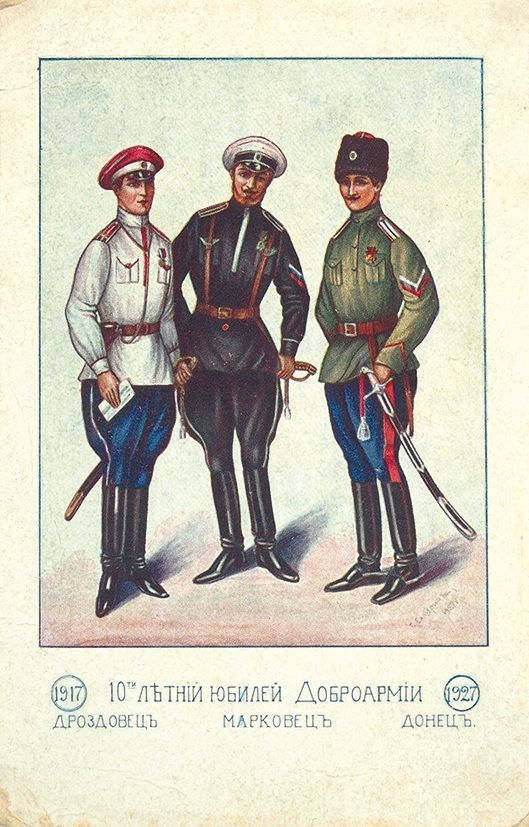

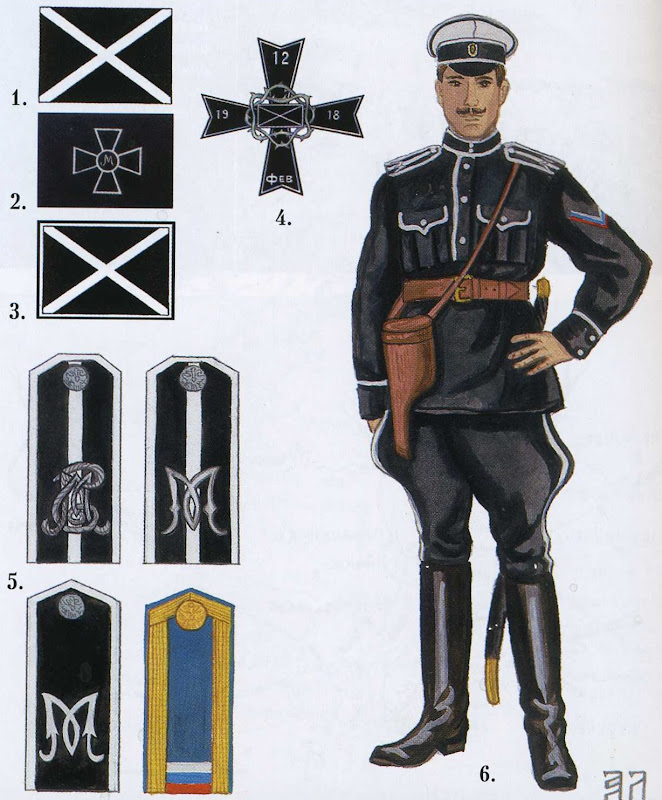

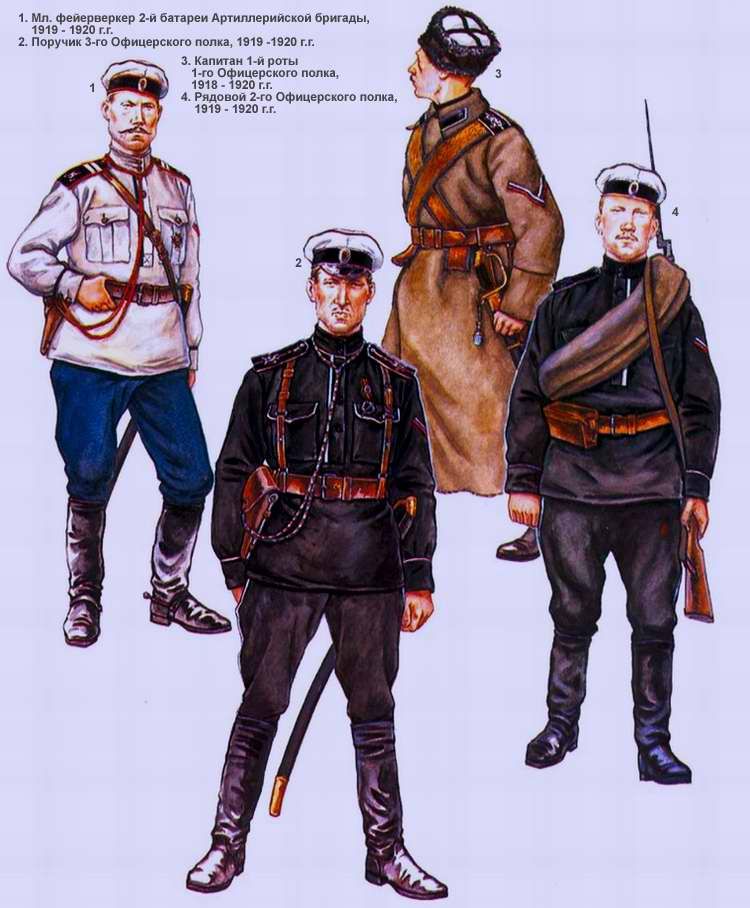

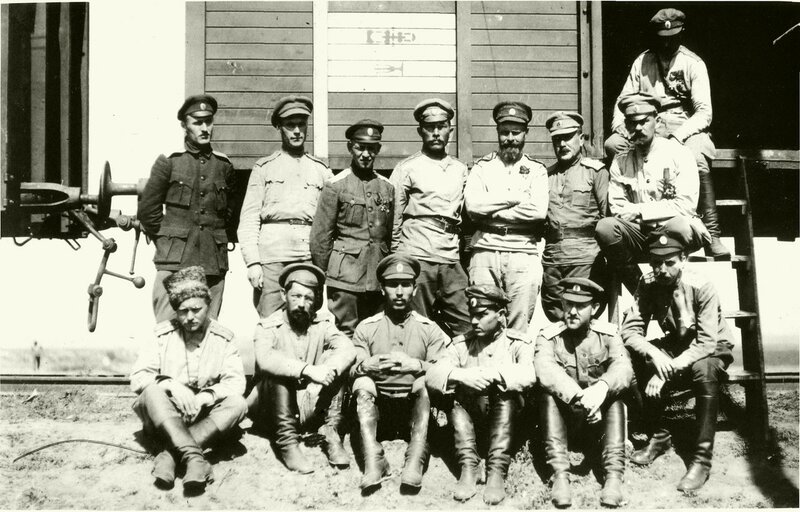

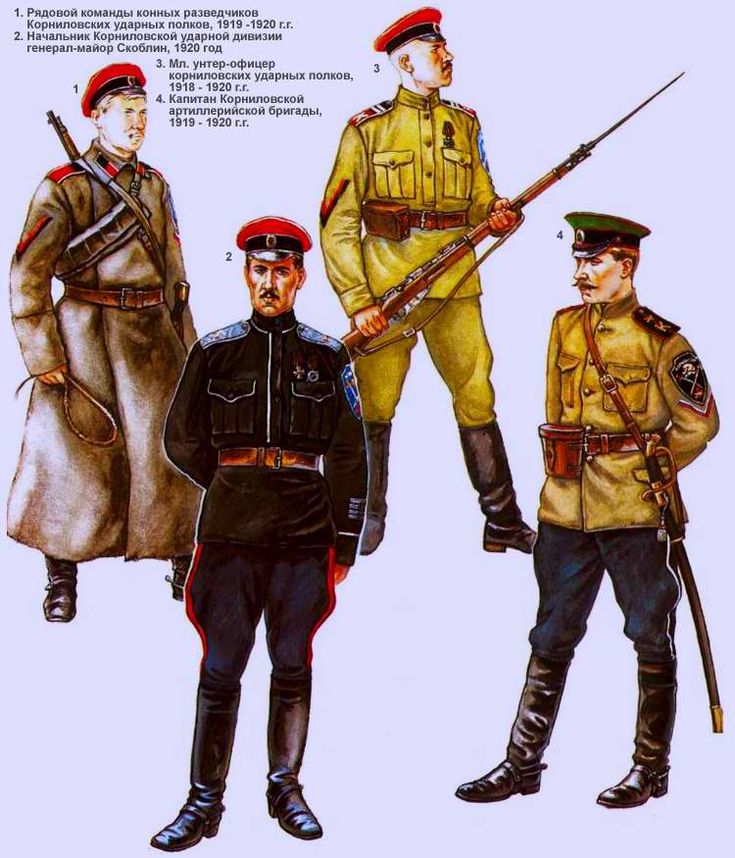

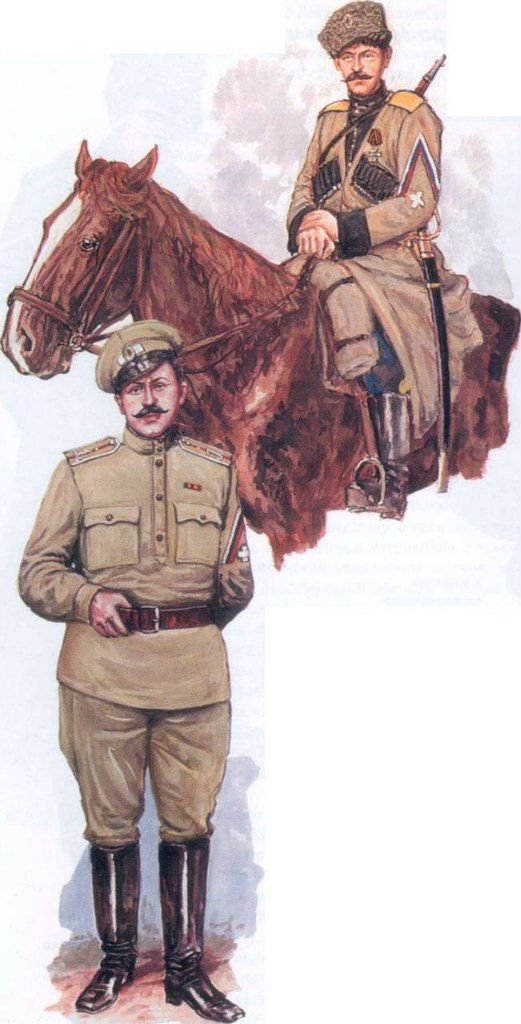

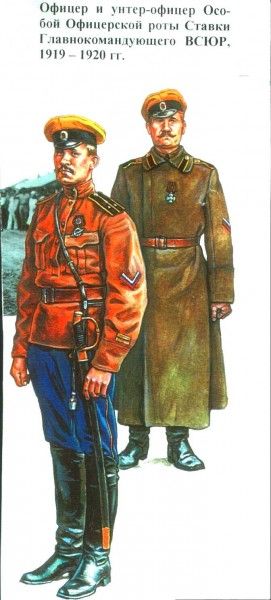

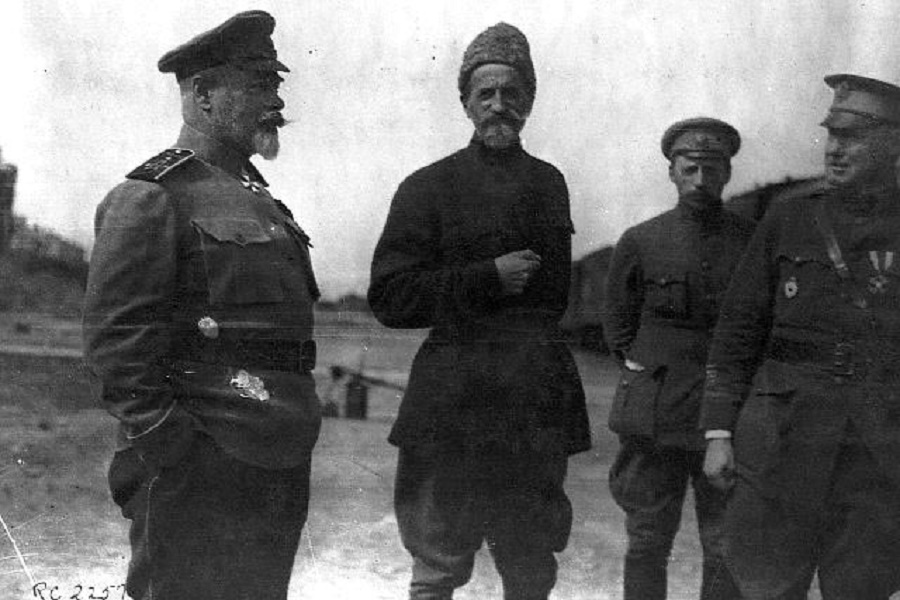

ВООРУЖЁННЫЕ СИ́ЛЫ Ю́ГА РОССИ́И (ВСЮР), объединённые вооружённые силы Белого движения на Юге России в годы Гражданской войны 1917–22. Существовали в 1919–20. Образованы 8.1.1919 в результате соглашения между команд. Добровольческой армией ген.-л. А. И. Деникиным и атаманом Донского казачьего войска ген. от кав. П. Н. Красновым, предусматривавшего объединение Добровольч. армии и Донской армии и подчинение их главнокомандующему ВСЮР, которым стал Деникин (право чинопроизводства, награждений и переформирований Донской армии осталось за атаманом). Воинские соединения др. казачьих войск Юга России к моменту образования ВСЮР входили в состав Добровольческой (Кубанского и Терского войск) и Донской (Астраханского войска) армий. Вскоре после организации ВСЮР из Добровольч. армии были развёрнуты Крымско-Азовская и Кавказская добровольческие армии (в янв. 1919), а также 1, 2 и 3-я Донские армии (в февр. 1919). С февр. 1919 страны Антанты оказывали ВСЮР помощь (напр., в марте – сент. Великобритания поставила 12 танков, 558 орудий, св. 1,5 млн. арт. снарядов и т. п.). В апр. 1919 франц. воен. присутствие было свёрнуто полностью, а британское ограничено действиями флота и технич. подразделений. Отказ Великобритании от воен. присутствия в Туркестане весной 1919 облегчил вхождение в состав ВСЮР войск Закаспийской обл. (летом – осенью вели бои против сов. войск, наступавших вдоль Туркестанской ж. д.). Главнокомандующий ВСЮР 12.6.1919 заявил о подчинении Верховному правителю России и Верховному Главнокомандующему сухопутными и мор. силами адм. А. В. Колчаку, однако фактически продолжал действовать самостоятельно из-за удалённости ТВД и трудностей связи (сведения о передаче 4.1.1920 Колчаком полномочий Верховного правителя Деникину до ВСЮР своевременно не дошли).

1919), а также 1, 2 и 3-я Донские армии (в февр. 1919). С февр. 1919 страны Антанты оказывали ВСЮР помощь (напр., в марте – сент. Великобритания поставила 12 танков, 558 орудий, св. 1,5 млн. арт. снарядов и т. п.). В апр. 1919 франц. воен. присутствие было свёрнуто полностью, а британское ограничено действиями флота и технич. подразделений. Отказ Великобритании от воен. присутствия в Туркестане весной 1919 облегчил вхождение в состав ВСЮР войск Закаспийской обл. (летом – осенью вели бои против сов. войск, наступавших вдоль Туркестанской ж. д.). Главнокомандующий ВСЮР 12.6.1919 заявил о подчинении Верховному правителю России и Верховному Главнокомандующему сухопутными и мор. силами адм. А. В. Колчаку, однако фактически продолжал действовать самостоятельно из-за удалённости ТВД и трудностей связи (сведения о передаче 4.1.1920 Колчаком полномочий Верховного правителя Деникину до ВСЮР своевременно не дошли). К окт. 1919 ВСЮР, после ряда реорганизаций, состояли из Добровольческой, Кавказской и Донской армий, войск Новороссийской и Киевской областей, войск Черноморского побережья и Сев. Кавказа, Черноморского флота, Каспийской флотилии и Речных Сил Юга России (всего св. 113 тыс. штыков и ок. 46 тыс. сабель, ок. 2,8 тыс. пулемётов, ок. 600 арт. орудий, 72 самолёта, 38 танков, 34 бронеавтомобиля, 41 бронепоезд, ок. 120 боевых кораблей, вспомогат. судов и вооруж. пароходов).

К окт. 1919 ВСЮР, после ряда реорганизаций, состояли из Добровольческой, Кавказской и Донской армий, войск Новороссийской и Киевской областей, войск Черноморского побережья и Сев. Кавказа, Черноморского флота, Каспийской флотилии и Речных Сил Юга России (всего св. 113 тыс. штыков и ок. 46 тыс. сабель, ок. 2,8 тыс. пулемётов, ок. 600 арт. орудий, 72 самолёта, 38 танков, 34 бронеавтомобиля, 41 бронепоезд, ок. 120 боевых кораблей, вспомогат. судов и вооруж. пароходов).

Существование при главнокомандующем ВСЮР т. н. Особого совещания, выполнявшего законосовещательные и исполнит. функции, наличие собств. законотворчества, денежной эмиссии позволяют квалифицировать ВСЮР и как гос. образование. Управление занятыми ВСЮР территориями осуществлялось главноначальствующими (назначались главнокомандующим ВСЮР) отд. областей (Харьковская, Екатеринославская, Курская и Орловская губернии подчинялись командующему Добровольч. армией, Саратовская губ. – командующему Кавказской армией, Черноморская губ. – командующему войсками Черноморского побережья, Закаспийская обл. – главноначальствующему Сев. Кавказа). Области казачьих войск управлялись выборными атаманами и войсковыми правительствами, обладавшими значит. автономией. В нац. областях Сев. Кавказа (Чечня, Кабарда и др.) действовал институт правителей (формально независимых, но фактически назначавшихся главнокомандующим ВСЮР). Первоначально комплектование ВСЮР осуществлялось в осн. за счёт добровольцев. Но по мере возрастания масштабов борьбы и связанных с этим потерь командование ВСЮР стало прибегать к проведению мобилизаций на занятых территориях, а также к пополнению своих войск пленными красноармейцами, что отрицательно сказывалось на их боевых возможностях.

армией, Саратовская губ. – командующему Кавказской армией, Черноморская губ. – командующему войсками Черноморского побережья, Закаспийская обл. – главноначальствующему Сев. Кавказа). Области казачьих войск управлялись выборными атаманами и войсковыми правительствами, обладавшими значит. автономией. В нац. областях Сев. Кавказа (Чечня, Кабарда и др.) действовал институт правителей (формально независимых, но фактически назначавшихся главнокомандующим ВСЮР). Первоначально комплектование ВСЮР осуществлялось в осн. за счёт добровольцев. Но по мере возрастания масштабов борьбы и связанных с этим потерь командование ВСЮР стало прибегать к проведению мобилизаций на занятых территориях, а также к пополнению своих войск пленными красноармейцами, что отрицательно сказывалось на их боевых возможностях.

Тяжёлые поражения Донской армии на сев. участке фронта в нач. 1919 создали угрозу расчленения и полного поражения ВСЮР. В марте – апреле наступление сов. войск было остановлено в Крыму, Донбассе, на Нижнем Дону и Маныче, а в ходе контрнаступления в мае – июне ВСЮР вышли на рубеж Нижний Днепр, Екатеринослав, Харьков, Балашов, Царицын. Войска Кавказской армии подошли к Астрахани (см. Астрахани оборона 1919–20). Наиболее крупной воен. акцией ВСЮР стал Московский поход Деникина 1919, в результате которого войска ВСЮР, отразив августовское наступление 1919 сов. Юж. фронта и нанеся поражение (сентябрь – октябрь) армии Украинской народной республики и Укр. галицийской армии, к окт. 1919 вышли на рубеж Одесса, Могилёв-Подольский, Киев, Чернигов, Орёл, Воронеж, Царицын. Но в результате контрнаступления Южного фронта 1919 и активизации махновского движения в тылу Добровольч.

участке фронта в нач. 1919 создали угрозу расчленения и полного поражения ВСЮР. В марте – апреле наступление сов. войск было остановлено в Крыму, Донбассе, на Нижнем Дону и Маныче, а в ходе контрнаступления в мае – июне ВСЮР вышли на рубеж Нижний Днепр, Екатеринослав, Харьков, Балашов, Царицын. Войска Кавказской армии подошли к Астрахани (см. Астрахани оборона 1919–20). Наиболее крупной воен. акцией ВСЮР стал Московский поход Деникина 1919, в результате которого войска ВСЮР, отразив августовское наступление 1919 сов. Юж. фронта и нанеся поражение (сентябрь – октябрь) армии Украинской народной республики и Укр. галицийской армии, к окт. 1919 вышли на рубеж Одесса, Могилёв-Подольский, Киев, Чернигов, Орёл, Воронеж, Царицын. Но в результате контрнаступления Южного фронта 1919 и активизации махновского движения в тылу Добровольч. армии наступление ВСЮР прекратилось. Попытки командования ВСЮР организовать оборону на Нижнем Дону (дек. 1919 – янв. 1920), а также в районе Одессы (янв. 1920), реках Маныч (янв. – февр. 1920) и Кубань (март 1920), окончились неудачей. Осн. группировка войск Киевской и Новороссийской областей (ген.-л. Н. Э. Бредов), не приняв сражения под Одессой и совершив в январе – феврале марш в район дислокации польск. войск (т. н. Бредовский поход), была интернирована (летом 1920 частично перевезена в Крым). 2-й армейский корпус ВСЮР под команд. ген.-м. Я. А. Слащёва в янв. – февр. 1920 отступил на Крымский п-ов и сумел удержать его. Осн. группировка ВСЮР [Добровольч. корпус (переформирован из армии), Донская и Кубанская (сформирована в январе на базе Кавказской) армии] отступила на Сев. Кавказ. После разгрома РККА сев.-кавказской группировки ВСЮР её остатки (35–40 тыс. чел.

армии наступление ВСЮР прекратилось. Попытки командования ВСЮР организовать оборону на Нижнем Дону (дек. 1919 – янв. 1920), а также в районе Одессы (янв. 1920), реках Маныч (янв. – февр. 1920) и Кубань (март 1920), окончились неудачей. Осн. группировка войск Киевской и Новороссийской областей (ген.-л. Н. Э. Бредов), не приняв сражения под Одессой и совершив в январе – феврале марш в район дислокации польск. войск (т. н. Бредовский поход), была интернирована (летом 1920 частично перевезена в Крым). 2-й армейский корпус ВСЮР под команд. ген.-м. Я. А. Слащёва в янв. – февр. 1920 отступил на Крымский п-ов и сумел удержать его. Осн. группировка ВСЮР [Добровольч. корпус (переформирован из армии), Донская и Кубанская (сформирована в январе на базе Кавказской) армии] отступила на Сев. Кавказ. После разгрома РККА сев.-кавказской группировки ВСЮР её остатки (35–40 тыс. чел. , ок. 100 орудий, до 500 пулемётов) были эвакуированы 26–27 марта из Новороссийска в Крым. Остатки Закаспийского отряда и войск Сев. Кавказа, в свою очередь, отошли на территорию Грузии, где были интернированы (перевезены в Крым в течение лета – осени 1920). 4.4.1920 А. И. Деникин передал командование остатками ВСЮР ген.-л. П. Н. Врангелю, который 11.5.1920 на базе ВСЮР создал «Русскую армию» (оба наименования продолжали существовать параллельно до осени 1920).

, ок. 100 орудий, до 500 пулемётов) были эвакуированы 26–27 марта из Новороссийска в Крым. Остатки Закаспийского отряда и войск Сев. Кавказа, в свою очередь, отошли на территорию Грузии, где были интернированы (перевезены в Крым в течение лета – осени 1920). 4.4.1920 А. И. Деникин передал командование остатками ВСЮР ген.-л. П. Н. Врангелю, который 11.5.1920 на базе ВСЮР создал «Русскую армию» (оба наименования продолжали существовать параллельно до осени 1920).

Указатель имен на букву ЯБ

ЯБ

Ябек (Jaabaek), Серен Педерсен (1814-1894), норвежский политический деятель.

Яблокевич Алексей. Войсковой старшина. В Вооруженных

Силах Юга России (далее используется аббревиатура

ВСЮР) и Руссой

армии до эвакуации Крыма. Эвакуирован на о. Проти на корабле «Ростав Павел».

*****

Яблоновский Антон

Станиславович, кн. (1793-1855). Масон, член варшавской ложи

(1793-1855). Масон, член варшавской ложи

«Щит Севера».

ЯБЛОНСКИЙ

Яблонский Александр Кириллович, родился в 1874 году.

Капитан Александропольской местной команды (с 1909 в отставке подполковником).

Во ВСЮР и Русской армии до эвакуации Крыма. Полковник. Эвакуирован на корабле

«Константин». Умер 1926 году в Пирее (Греция). *****

Яблонский Александр Николаевич

(1828-1888), действительный статский советник.

Яблонский Антон Игнатьевич

(1891-?), в РУ штаба РККА: помощник начальника 3-го

(информационно-статистического) отдела.

Яблонский Вячеслав Сергеевич, родился в 1876 году. Сын

капитана. Образование: Константиновское артиллерийское училище в 1899 году.

Полковник. Во ВСЮР; на 8 ноября 1919 года заведующий артиллерийским складом

войск Новороссийской области в Одессе. Расстрелян большевиками около 1 августа

1920 в Одессе. *****

Яблонский Петр Алексеевич, родился 24 августа 1884 года.

Образование: Киевский (Владимирский Киевский) кадетский корпус (1865-1882 гг. —

военная гимназия). 1903, Елисаветградское кавалерийское училище (до 1902 г. —

юнкерское) 1905. Офицер 12-го драгунского полка. Подполковник 12-го уланского

полка. Георгиевский кавалер 1918 в гетманской армии; 1919-1921 в армии

Украинской Народной Республики (далее используется аббревиатура

УНР). *****

Яблонский Сергей Алекс. (? — ?). Социал-демократ. Член

РСДРП. В конце 1921 жил в Смоленской губ., работал заведующим Военстатбюро.

Дальнейшая судьба неизвестна.

—

Яблонскис Константинас Ионович (1892-1960), советский историк.

Яблоньский Генрик

(р. 1909), политич. и гос. деятель Польши; историк, академик.

Яблочкин Владимир

Александрович (1864-1931), русский

генерал-лейтенант.

ЯБЛОЧКОВ

Яблочков Иван Алексеевич, родился в 1878 году. Из

Из

казаков станицы Ессентукской Терской области. Образование: Константиновское

артиллерийское училище 1899. Офицер 21-й артиллерийской бригады. Полковник,

командир 5-й батареи 13-й Сибирской стрелковой артиллерийской бригады.

Георгиевский кавалер. Во ВСЮР; в сентябре — октябре 1919 года командир

Западной Терской казачьей конно-артиллерийской батареи. Во ВСЮР и Русской

армии до эвакуации Крыма. Эвакуирован на корабле «Петр Регир». В эмиграции

на 1922 в Югославии. Умер 1927 в Румынии. *****

Яблочков Павел

Николаевич (1847-1894), русский изобретатель в

области электротехники.

ЯВ

Явид Юлиан Антонович, родился в 1876 году. Сын

полковника. Образование: Константиновское артиллерийское училище – 1896 год,

Михайловская артиллерийская академия, Офицерская артиллерийская школа – 1912

-год. Командир 4-й батарея лейб-гвардии 1-й артиллерийской бригады.

Генерал-майор. Георгиевский кавалер. В Северо-Западной армии; в декабре 1919

представитель армии в Берлине. В эмиграции в 1922 году, глава Русского

В эмиграции в 1922 году, глава Русского

Красного Креста в Финляндии, в 1921-1923 годы член Союза русских инженеров,

член Общества офицеров-артиллеристов, к 1935 году в Гельсингфорсе. Умер

после 1940 года. *****

ЯВЛЕНСКИЙ

Явленский Алексей Георгиевич

(1864-1941), художник.

Явленский Дмитрий Александрович

(1897-1982), офицер ВСЮР и Русской Армии.

Явленский Дмитрий Георгиевич,

действительный статский советник, псковский

губернатор, с февраля 1916 г. могилевский

губернатор.

Явленский Сергей Георгиевич, родился в 1860 году. Из дворян,

сын полковника. Образование: Александровское военное училище — 1880,

Александровская военно-юридическая академия. Генерал-майор, заведующий

военно-судной частью при главном начальнике снабжения Западного фронта. В 1918

году мобилизован большевиками, затем бежал за границу. В эмиграции в Германии.

Умер 14 мая 1929 года в Данциге. *****

*****

—

Явлинский Григорий Алексеевич

(р. 1952), один из авторов программы «300 дней» (позже все же переименованной на

«500 дней»).

Яворницкий Дмитрий Иванович (1855-1940), украинский историк,

археолог, этнограф.

ЯВОРСКИЙ

Яворский Валентин Иванович, родился 30 февраля1874 года

в Киеве. Образование: Пехотное юнкерское училище (оф. 1901). Офицер 41-го

пехотного полка. Полковник, командир того же полка. С 1918 года в гетманской

армии; с 10 июля 1918 командир 2-го пехотного Волынского полка. 1919-1922 в

армии УНР. В эмиграции в Польше. *****

Яворский Иван Васильевич

(1725-1799), тайный советник, действительный статский советник.

Яворский Иван Лаврович

(1853-1908), русский географ, антрополог, этнограф.

Яворский Сергей Павлович, родился 19 декабря 1864 года.

Образование: Морской корпус — 1885..jpg) Офицер 2-го флотского экипажа. Капитан 1-го

Офицер 2-го флотского экипажа. Капитан 1-го

ранга, командир крейсера «Страж» Отдельного корпуса пограничной стражи. Во ВСЮР

и Русской армии; в ноябре – декабре 1920 прибыл в Югославию на корабле

«Владимир». *****

Яворский Станислав Рудольфович, родился 26 апреля 1863 года.

Образование: гимназия. В службе с 1881 года, офицер с 1885 года. Полковник,

этапный комендант Юго-Западного фронта. В белых войсках Восточного фронта; с 23

июля 1918 года, на 28 октября 1918 года в резерве Оренбургского офицерского

батальона. *****

Яворский Стефан (1658-1722),

церковный деятель, публицист.

Примечания

***** Использованы материалы кн.: Волков

С.В. Генералы и штаб-офицеры русской армии. Опыт мартиролога. В двух томах.

М., 2012.

*) Использованы материалы кн.:

Шмаглит Р.Г. Белое движение. 900 биографий крупнейших представителей

русского военного зарубежья. М., 2006.

Что такое расшифровка? Определение расшифровки, значение расшифровки

Что такое расшифровка? Определение дешифрования, значение дешифрования — The Economic Times

Поиск

+

Деловые новости›Определения›Безопасность›Расшифровка

Предложить новое определение

Предлагаемые определения будут рассмотрены для включения в Economictimes. com

com

Безопасность

4

ПРЕДЫДУЩЕЕ ОПРЕДЕЛЕНИЕ

СЛЕДУЮЩЕЕ ОПРЕДЕЛЕНИЕ

Определение : Преобразование зашифрованных данных в исходную форму называется расшифровкой. Обычно это процесс, обратный шифрованию. Он расшифровывает зашифрованную информацию, поэтому авторизованный пользователь может только расшифровать данные, поскольку для расшифровки требуется секретный ключ или пароль.

Описание: Одной из причин внедрения системы шифрования-дешифрования является конфиденциальность. Поскольку информация распространяется через Интернет, необходимо тщательно контролировать доступ со стороны неуполномоченных организаций или отдельных лиц. Благодаря этому данные шифруются, чтобы уменьшить потерю и кражу данных. К числу наиболее распространенных зашифрованных элементов относятся текстовые файлы, изображения, сообщения электронной почты, пользовательские данные и каталоги. Получатель расшифровки получает подсказку или окно, в котором можно ввести пароль для доступа к зашифрованным данным. Для расшифровки система извлекает и преобразует искаженные данные и преобразует их в слова и изображения, понятные не только читателю, но и системе. Расшифровка может быть выполнена вручную или автоматически. Это также может быть выполнено с набором ключей или паролей.

Получатель расшифровки получает подсказку или окно, в котором можно ввести пароль для доступа к зашифрованным данным. Для расшифровки система извлекает и преобразует искаженные данные и преобразует их в слова и изображения, понятные не только читателю, но и системе. Расшифровка может быть выполнена вручную или автоматически. Это также может быть выполнено с набором ключей или паролей.

Существует множество методов традиционной криптографии, один из наиболее важных и популярных методов — шифрование и дешифрование с помощью шифра Хилла, который генерирует случайную матрицу и, по сути, обеспечивает безопасность. Для расшифровки требуется матрица, обратная шифру Хилла. Следовательно, при расшифровке возникает одна проблема, что обратная матрица не всегда существует. Если матрица необратима, зашифрованное содержимое не может быть расшифровано. Этот недостаток полностью устранен в модифицированном алгоритме шифрования Хилла. Кроме того, этот метод требует, чтобы взломщик находил инверсию многих квадратных матриц, что не является простым в вычислительном отношении. Таким образом, модифицированный метод Hill-Cipher легко реализовать и сложно взломать.

Таким образом, модифицированный метод Hill-Cipher легко реализовать и сложно взломать.

Прочитайте больше новостей на

- DecryptionPrivacyEncryptionencryption-Decryption System

- Алгоритм Hill Cipher

PREPERITHM

PREVENTION

PREVENTION DISTING

- 9000 . WannaCry требует выкупа. Хотя юристы и эксперты советуют компаниям не платить биткойны, считается, что некоторые индийские компании пошли дальше и заплатили выкуп.

- Агентство национальной безопасности США взломало пакистанские мобильные сети: WikiLeaks«Обнародованы сотни вариантов кибероружия АНБ, включая код, показывающий взлом мобильной системы Пакистана», — написал WikiLeaks в Твиттере.

- Как безвозвратно стереть данные с устройства Android Распространено заблуждение, что сброс настроек к заводским настройкам — это лучший способ безопасного удаления данных со смартфона.

Актуальные определения Долговые фонды Ставка репоВзаимный фондВаловой внутренний продуктИнтеллектуальный анализ данныхРекламаПродуктМонополияКриптографияАмортизация

Разблокировать значение конфиденциальных данных без расшифровки

Стрелка влевоВернуться к содержанию

Сохраняйте конфиденциальность и соответствие требованиям при постоянной работе с конфиденциальными данными.

Ваши бизнес-данные, скорее всего, размещаются и хранятся в гибридных мультиоблачных средах, независимо от того, принадлежат ли они вашей организации или стороннему поставщику и управляются ими. Эта настройка подвергает эти данные различным рискам и уязвимостям.

Чтобы смягчить потенциальные несоответствия или нарушения, руководители управления рисками и безопасности большинства предприятий шифруют свои бизнес-данные. Действительно, широкое использование шифрования данных может помочь добиться нулевого доверия и снизить финансовые риски для бизнеса.

5 миллиардов долларов

Штраф, наложенный Федеральной торговой комиссией за обман пользователей относительно их способности контролировать конфиденциальность своей личной информации 1

Хотя шифрование позволяет защитить данные как во время передачи, так и расшифровывается при доступе к компьютеру и критически важным бизнес-операциям. В этих условиях вы потенциально нарушаете конфиденциальность ваших конфиденциальных данных.

Что, если бы вы могли разблокировать ценность ваших конфиденциальных данных, даже не расшифровывая их?

Полностью гомоморфное шифрование (FHE) позволяет вам воспользоваться вашими ценными данными, ранее недоступными из-за парадокса необходимости знать и необходимости делиться между хранителями данных и пользователями данных. С FHE вы можете лучше обеспечить нулевое доверие, поскольку данные всегда зашифрованы и могут использоваться совместно, даже в ненадежных доменах в облаке, оставаясь при этом нечитаемыми для тех, кто выполняет вычисления. Короче говоря, теперь можно выполнять ценную аналитику и обработку данных — внутренними или внешними сторонами — без необходимости раскрытия этих данных.

Хорошей новостью является то, что IBM Security™ воплощает эту инновацию IBM Research® в реальность с новыми, первыми в своем роде услугами безопасности, которые помогут вам сделать следующий шаг.

В этом видеоролике показано, как работают IBM Security Homomorphic Encryption Services.

1

«FTC налагает штраф в размере 5 миллиардов долларов и вводит новые радикальные ограничения конфиденциальности на Facebook»

, FTC, 24 июля 2019 г.

В прошлом криптографические схемы, которые позволяли обрабатывать зашифрованные данные, были ограничены частичными гомоморфными схемами. Эта ситуация означала, что когда две стороны хотят безопасно отправить данные, происходит следующий процесс:

- Отправитель шифрует данные с помощью открытого ключа.

- Получатель расшифрует данные с помощью ключа.

- Получатель выполнит вычисление данных, повторно зашифрует данные и отправит их обратно первоначальному отправителю.

При использовании этого метода данные шифруются для передачи, поэтому, если третья сторона перехватит данные, их нельзя будет украсть в чистом виде. Но отправители должны доверять получателям свои данные, поскольку получатели должны расшифровать данные для выполнения вычислений.

Ситуация изменилась в 2009 г., когда IBM® впервые представила FHE. FHE позволяет обрабатывать данные, не предоставляя к ним доступ.

Основополагающие концепции FHE

Шаг 01

Владелец шифрует данные

Открытый текст сначала преобразуется в зашифрованный текст, который не может быть прочитан людьми до тех пор, пока для его расшифровки не будет использован надлежащий алгоритм шифрования.

Шаг 02

Вычисления выполняются на зашифрованных данных

Вычисления выполняются непосредственно на зашифрованном тексте, что означает, что данные и результаты остаются зашифрованными во время вычислений.

Шаг 03

Владелец разблокирует данные и результаты

Затем зашифрованные результаты отправляются обратно владельцу данных. Данные и результаты расшифровываются этим владельцем данных, поэтому безопасность не подвергается риску.

Однако, когда FHE впервые был представлен, он был слишком медленным для практического использования в бизнесе. В последние годы, благодаря достижениям в области алгоритмов и вычислений, полностью гомоморфное шифрование достигло критической точки, когда его производительность становится практичной. Эти разработки могут революционизировать конфиденциальность данных для бизнеса.

Стрелка влевоВернуться к содержанию

Полностью гомоморфное шифрование может изменить способ взаимодействия с данными.

FHE может помочь вам раскрыть ценность ваших конфиденциальных данных без их расшифровки, сохраняя конфиденциальность и соответствие требованиям.

Монетизация данных

Раскрытие ценности данных: Вы можете получить измеримые экономические выгоды от внедрения FHE при сохранении конфиденциальности данных. Поскольку вычисления выполняются с зашифрованными данными, организации могут обмениваться конфиденциальными бизнес-данными для аналитики или межотраслевого сотрудничества, не предоставляя доступ к личным данным и не разглашая их.

Конфиденциальность данных

Улучшение или расширение конфиденциальности: данные теперь могут обрабатываться третьими лицами без разглашения самих данных или каких-либо сведений об обработке данных, поскольку промежуточные и окончательные результаты также хранятся в зашифрованном виде.

Соответствие нормативным требованиям

Соблюдение нормативных требований и требований соответствия: По мере увеличения штрафов за нарушения FHE может помочь вам обрабатывать действия, связанные с вашими зашифрованными данными, никогда не раскрывая незашифрованную и конфиденциальную информацию.

Более безопасное использование облака

FHE предоставляет средства для хранения данных в зашифрованном виде в стороннем или ненадежном домене, например в общедоступном облаке или партнерском центре обработки данных. В то же время FHE позволяет использовать и вычислять эти данные.

Кому нужен FHE?

Следующие заинтересованные стороны могут найти преимущества FHE в таких видах деятельности, как вычисления с полностью зашифрованными данными, разработка алгоритмов для практических приложений и помощь в защите потребителей:

- Владельцы направлений деятельности (LOB)

- Главы по маркетингу (CMO)

- Главы по информационной безопасности (CISO)

- Главы по информационным технологиям (CIO)

- Главы по управлению рисками (CRO)

- Руководители аналитики данных

- Руководители бизнес-аналитики

- Аналитики безопасности данных администраторы или оба

- Специалисты по данным

- Руководители облачных преобразований

Совместный характер FHE побуждает многих из этих заинтересованных сторон работать вместе при установке и запуске службы.

Стрелка влевоВернуться к оглавлению

Просмотрите некоторые конкретные варианты использования того, как может работать полностью гомоморфное шифрование.

Возможность сотрудничать с третьими лицами без раскрытия ваших конфиденциальных данных — это большое преимущество, которое FHE предоставляет вашему предприятию. С помощью этой функции вы можете получить больше информации и получить больше пользы от своих данных, избегая при этом нарушений конфиденциальности и соответствия требованиям.

FHE может изменить основные отрасли, такие как финансы, здравоохранение, инфраструктура и правительство, заполнив пробел между данными, которые необходимо знать, и данными, которые необходимо обмениваться между хранителями данных и пользователями данных.

Например, FHE позволяет обмениваться финансовыми данными или медицинскими записями пациентов для аналитики или межотраслевого сотрудничества без предоставления доступа к конфиденциальным данным. Вот некоторые другие конкретные варианты использования, которые предлагают возможности совместной работы для вашей организации.

Аналитика по зашифрованным данным FHE

Разрешить третьей стороне или отдельному направлению бизнеса выполнять аналитику зашифрованных данных с помощью FHE без раскрытия данных.

Например, руководители отдела маркетинга могут анализировать набор конфиденциальных данных о клиентах для запуска кампании.

ИИ и машинное обучение

Обучайте модели ИИ и машинного обучения, используя множество конфиденциальных данных, никогда не подвергая незашифрованные данные воздействию среды машинного обучения.

Например, разработчики могут генерировать аналитические данные с помощью ИИ на основе информации, позволяющей установить личность клиентов (PII), в своих приложениях.

Поиск и сопоставление данных

Выполнение зашифрованного поиска FHE без раскрытия цели и содержания вашего поиска.

Например, пользователи могут выполнять поиск достопримечательностей на мобильных устройствах, не раскрывая их местоположения.

Биометрические данные и данные о поведении

Аутентификация в службах, предоставляющих только зашифрованные биометрические данные и информацию о поведении.

Например, клиенты могут входить в приложения, не раскрывая свои конфиденциальные биометрические данные или шаблоны использования.

Варианты использования FHE в регулируемых отраслях

В некоторых отраслях первостепенное значение имеют требования конфиденциальности и соответствия требованиям. Эти отрасли могут извлечь выгоду из FHE следующим образом:

Финансовые услуги

Многие финансовые организации ограничены в обмене и сборе конфиденциальных данных в соответствии с законодательством, правилами и их собственной политикой. FHE позволяет обмениваться и обрабатывать зашифрованные данные с помощью моделей машинного обучения, не раскрывая конфиденциальную информацию.

Здравоохранение и медико-биологические науки

Предыдущие решения по полной анонимизации данных или ограничению доступа с помощью строгих соглашений об использовании данных ограничивали полезность обширных и ценных данных о пациентах. FHE в клинических исследованиях может улучшить принятие протоколов обмена данными, увеличить размер выборки и ускорить обучение на реальных данных.

Розничная торговля и потребительские товары и услуги

Организации, заинтересованные в монетизации своих данных, часто сталкиваются с проблемой: как можно делиться доступом к данным, одновременно скрывая намерения пользователя? FHE делает возможным существование всеобщей свободы информации с правом человека на неприкосновенность частной жизни.

Arrow leftВернуться к оглавлению

Несмотря на то, что полностью гомоморфное шифрование является мощным, впереди еще несколько препятствий.

Существуют две конкретные проблемы, связанные с FHE: внедрение, размещение и запуск приложений с поддержкой FHE.

Внедрение FHE

Разработчикам и распорядителям данных требуется следующая помощь:

- Концепции и обучение: Изучите основополагающие концепции, важные аспекты проектирования и ограничения.

- Подготовка данных и планирование: Понимание и подготовка требований к данным для конкретных вариантов использования до их использования в среде FHE.

- Инструменты и службы: Используйте инструменты и библиотеки FHE и используйте IBM Security Homomorphic Encryption Services для размещения и запуска приложений с поддержкой FHE.

Хостинг и запуск приложений с поддержкой FHE

Для запуска приложений с поддержкой FHE требуется следующая помощь:

- Наличие вычислительной мощности: Стандартные вычисления FHE могут потребовать в десятки или сотни раз больше вычислительной мощности, чем обычные приложения , что затрудняет доступность и размер вычислительных ресурсов.

- Рассмотрение домена: Приложения с поддержкой FHE теперь могут работать в любом домене, даже в тех, которые исторически классифицировались как непригодные для особо конфиденциальных данных.

- Инструменты и услуги: Приложениям с поддержкой FHE требуется доступ к основным библиотекам и инструментам FHE для развертывания вместе с вашим приложением, а также требуется подключение к вашему «доверенному домену» для обмена ключами и данными.

Arrow leftВернуться к содержанию

Представляем первую в своем роде службу безопасности для полностью гомоморфного шифрования.

Компания IBM Research впервые применила полностью гомоморфное шифрование, а IBM Security теперь предлагает первые в отрасли услуги по обеспечению безопасности для FHE.

С FHE от IBM Security Homomorphic Encryption Services вы получаете все необходимое для начала работы, включая следующие преимущества:

- Обучение и консультации по концепциям и ограничениям FHE от консультантов IBM Data and Application Security Services

- Набор инструментов FHE с пример кода и демонстрации для помощи в изучении и изучении

- Встроенная интегрированная среда разработки (IDE) для быстрой разработки с минимальной настройкой

- Управляемая вычислительная среда в IBM Cloud®, адаптированная для вариантов использования FHE

IBM Security Homomorphic Encryption Services упрощает начало разработки приложений с поддержкой FHE.

IBM Security предлагает консультационные и управляемые услуги, разработанные для удовлетворения ваших потребностей, где бы вы ни находились на пути к FHE.

IBM Security предлагает консультационные и управляемые услуги, разработанные для удовлетворения ваших потребностей, где бы вы ни находились на пути к FHE.Эти услуги помогут вам узнать о концепциях FHE и предоставить масштабируемую и управляемую среду размещения в IBM Cloud для создания, развертывания и запуска приложений с поддержкой FHE. Надежные консультанты готовы сопровождать вас на этом пути.

Во главе с инновациями в области безопасности IBM Research, с более чем 3000 патентов в области безопасности и рисков, IBM является лидером в области криптографических решений с возможностью доставки по всему миру. IBM может предложить вам комплексную комплексную защиту данных, а также помочь добиться нулевого доверия.

Чтобы получить дополнительные сведения о службах гомоморфного шифрования IBM Security, нажмите следующую кнопку.

Читать далее

Разработчики, которые хотят подробно изучить потенциал FHE, могут воспользоваться следующей ссылкой.

IBM Security предлагает консультационные и управляемые услуги, разработанные для удовлетворения ваших потребностей, где бы вы ни находились на пути к FHE.

IBM Security предлагает консультационные и управляемые услуги, разработанные для удовлетворения ваших потребностей, где бы вы ни находились на пути к FHE.